Architecture de Pare-feu Hybride pour les PME : Connecter le LAN et le Cloud en toute Transparence

Le réseau des PME est devenu hybride

Aujourd'hui, de nombreuses PME exploitent des réseaux hybrides non pas par choix stratégique, mais par nécessité.

Les serveurs de fichiers résident toujours sur les réseaux locaux (LAN). Les applications métiers stratégiques fonctionnent sur des plateformes SaaS. Certaines charges de travail ont migré discrètement vers des environnements cloud tels qu'AWS ou Azure. Les employés alternent quotidiennement entre le bureau, le domicile et des sites distants.

L'impact sur l'entreprise est subtil mais réel: Les règles de sécurité dérivent, la visibilité s'interrompt entre les environnements et chaque modification du réseau nécessite plus d'efforts opérationnels qu'elle ne le devrait.

Les modèles de pare-feu traditionnels centrés trên le LAN n'ont jamais été conçus pour réguler le trafic de manière cohérente sur le LAN, le cloud, les utilisateurs distants et les succursales simultanément. En conséquence, les équipes informatiques des PME passent plus de temps à combler les lacunes architecturales qu'à soutenir la croissance de l'entreprise.

Ce blog explique comment une architecture de pare-feu hybride pratique aide les PME à retrouver une cohérence et un contrôle opérationnel sur le LAN, le cloud, les succursales et l'accès à distance sans introduire une complexité de niveau grande entreprise.

Ce que signifie réellement l'architecture de pare-feu hybride

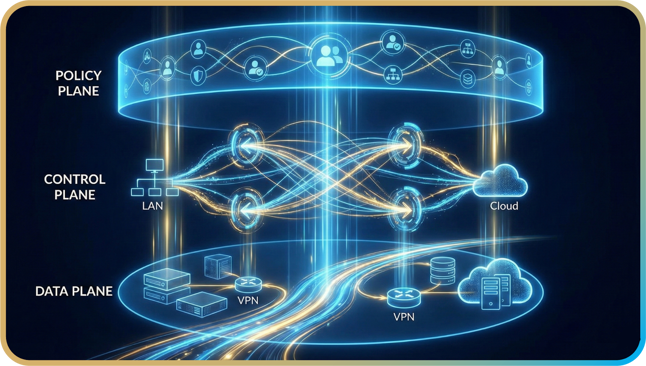

Une architecture de pare-feu hybride ne consiste pas à déployer plusieurs pare-feu à différents endroits. Il s'agit d'appliquer une logique unique de sécurité et de routage à travers de multiples environnements (LAN, cloud, succursales et accès à distance) quel que soit l'endroit où le pare-feu est exécuté. Les pare-feu hybrides comportent un total de 3 couches, chacune d'entre elles servant un objectif précis.

La première couche est appelée le Plan de Politique (Policy Plane). Elle unifie les objets et les identités à travers les utilisateurs, les rôles, les segments de réseau et les sous-réseaux, permettant à un ensemble unique de règles de s'appliquer à plusieurs formats de déploiement. Cela garantit une application cohérente des politiques, du réseau LAN aux connexions VPN, en passant par les charges de travail cloud et les sites distants.

La deuxième couche est le Plan de Contrôle (Control Plane). Le Plan de Contrôle orchestre la topologie complète du réseau, offrant un routage et une segmentation unifiés. Il gère les segments internes, connecte le LAN au cloud, lie les succursales au siège social et oriente les utilisateurs distants tout en maintenant les charges de travail cloud pleinement intégrées à la segmentation interne pour une visibilité et un contrôle constants. Surtout, cette couche permet aux charges de travail cloud de rester partie intégrante de la segmentation interne au lieu d'être isolées.

Enfin, la dernière couche, le Plan de Données (Data Plane), offre une flexibilité de déploiement, permettant au pare-feu de s'exécuter sur un boîtier sur site, une passerelle VPN ou un pare-feu cloud hybride. Malgré les différences de forme, le pare-feu conserve une logique de traitement unifiée et une compréhension cohérente des segments et des politiques, évitant ainsi un assemblage disparate de solutions multi-fournisseurs.

Unifiez les règles, orchestrer la topologie et exécutez de manière cohérente partout grâce à une architecture structurée à trois plans.

Problèmes techniques résolus par le pare-feu hybride

Lorsque la topologie du réseau évolue plus rapidement que le modèle de politique du pare-feu, les problèmes techniques sont inévitables. La plupart des réseaux de PME couvrent désormais trois environnements distincts: LAN, VPN et cloud. Chaque environnement se comporte différemment dans la manière dont le trafic est identifié, routé et journalisé. Au fil du temps, ces différences créent de petites incohérences de politique qui s'accumulent pour devenir des problèmes opérationnels structurels.

Arrêtez de reconstruire les règles: Comment les politiques unifiées sécurisent l'ensemble du réseau hybride

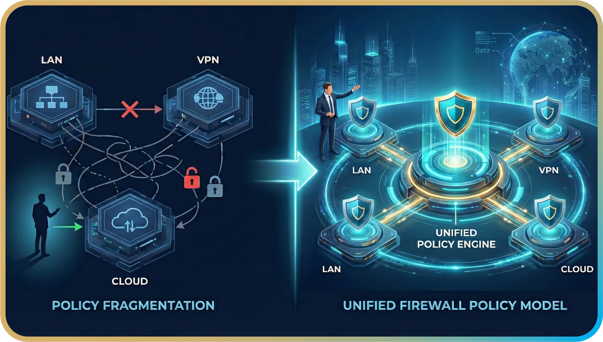

L'architecture réseau hybride des PME exploite souvent trois mondes parallèles de contrôle d'accès. Les règles LAN suivent une logique, les règles VPN en suivent une autre et les environnements cloud introduisent leur propre ensemble de politiques. Tout cela combiné rend le modèle de sécurité fragmenté.

Cette fragmentation entraîne des incohérences concrètes: des utilisateurs sur un réseau local de bureau peuvent être bloqués pour une ressource, alors que la même identité est autorisée lors d'une connexion à distance. De plus, à mesure que le trafic SaaS traverse Internet et que les charges de travail VPC transitent par des tunnels privés, cela crée une visibilité divisée et un routage complexe. Cela rend extrêmement difficile pour les pare-feu traditionnels de surveiller et de maintenir la cohérence des politiques.

L'application d'un modèle de politique de pare-feu unifié résout ce problème en unifiant les objets et les règles basées sur les zones dans tous les environnements. Grâce à cette approche, les politiques sont rédigées une seule fois et appliquées de manière cohérente sur les chemins LAN, VPN et cloud. Les applications et les segments correspondent directement les uns aux autres sans écart, garantissant que l'intention de sécurité reste intacte quel que soit l'origine du trafic.

Le résultat est un modèle opérationnel beaucoup plus fluide où la réécriture des règles pour chaque changement d'infrastructure n'est plus nécessaire. Puisque les politiques restent synchronisées, les équipes informatiques peuvent enfin cesser de gérer les urgences liées aux incohérences de sécurité pour se concentrer sur des initiatives qui soutiennent directement la croissance de l'entreprise.

Unifier les politiques fragmentées sur le LAN, le VPN et le Cloud en un modèle de sécurité unique et cohérent.

Lacunes de visibilité entre le LAN et le Cloud

Chaque jour, les PME collectent massivement des journaux (logs) provenant du LAN, du VPN et des charges de travail Cloud incluant VPC et SaaS, pourtant les données restent fragmentées. Le problème central est la perte de contexte. En pratique, cela signifie que les équipes informatiques peuvent voir un log d'authentification utilisateur, un log de tunnel VPN et un log d'accès cloud, mais sans moyen clair de les corréler en une seule session de bout en bout. Lorsqu'une session traverse plusieurs environnements, l'informatique ne voit que des entrées de journaux déconnectées, échouant à reconstruire le flux complet du chemin. Cette fragmentation crée des "points morts" critiques, entravant sévèrement la détection d'anomalies et les efforts de traçage de sécurité.

Un pare-feu hybride fournit une journalisation basée sur les flux (flow-based logging) sur l'ensemble du réseau des PME, capturant le trafic de bout en bout, de l'utilisateur ou de l'appareil jusqu'à la destination cloud. Chaque session est cartographiée clairement: utilisateur/appareil → segment → interface/tunnel → destination cloud. Couplée à la visibilité du routage du pare-feu, cette approche visualise les chemins de trafic selon la logique de sécurité de la topologie hybride des PME.

Grâce à un routage et une segmentation unifiés, les équipes informatiques peuvent comprendre précisément le chemin des applications à travers chaque segment du réseau. Les anomalies sont détectées plus rapidement, les cycles de dépannage sont raccourcis et la fiabilité opérationnelle s'améliore.

Faire évoluer les succursales ou le Cloud sans reconstruire l'architecture

Le défi fondamental de l'évolution de la sécurité traditionnelle est que l'ancien modèle rigide rend l'expansion intrinsèquement difficile. Lorsqu'une nouvelle succursale ouvre, les règles du pare-feu doivent être réécrites, et le déplacement d'une application du LAN vers le cloud conduit souvent à ce que le pare-feu soit traité comme un segment internet non approuvé. Cette inefficacité n'est pas un simple obstacle opérationnel; c'est un goulot d'étranglement architectural où la topologie existante empêche activement une mise à l'échelle simple, forçant les PME à reconstruire leur modèle de sécurité à chaque expansion.

Cette solution de pare-feu flexible pour PME répond à ce problème via un modèle Hub-and-Spoke où le VPC cloud est considéré comme un autre segment appartenant à la topologie unifiée. Crucialement, elle remplace les configurations d'appareils par des politiques de succursale basées sur des Modèles (Templates). Ce passage de règles spécifiques à des modèles signifie que les modèles de sécurité sont construits une seule fois et appliqués de manière cohérente. Disposer d'une politique de pare-feu unifiée élimine le besoin de défaire et de reconstruire la logique de sécurité chaque fois qu'un nouveau site est ouvert.

Les PME peuvent passer d'un site à cinq sans réécrire manuellement l'intégralité de la base de règles, atteignant ainsi une cohérence de politique. Les charges de travail cloud sont un segment intégré au sein de la topologie unifiée du pare-feu. Cela pérennise l'architecture du pare-feu hybride, permettant à l'informatique de se concentrer sur l'activation de l'entreprise plutôt que sur des tâches de sécurité constantes.

Étendre les succursales et les segments cloud sans réécrire les règles ni reconstruire l'architecture.

Scénarios pratiques pour les PME: Applications concrètes

Scénario 1: Siège social avec petites succursales

Dans cette architecture, le pare-feu du siège (HQ) sert de hub central. Les petits routeurs de succursale ou CPE établissent simplement un tunnel persistant vers ce hub, agissant comme un pare-feu de connectivité de succursale simplifié. Crucialement, la logique du pare-feu segmente ce trafic de succursale exactement comme s'il s'agissait d'une zone LAN locale. Cela permet à l'administrateur d'appliquer une politique de zone unique régissant simultanément le siège et la succursale. La succursale devient effectivement une extension naturelle de votre LAN de bureau principal. Vous bénéficiez d'une journalisation complète du chemin et d'une visibilité de sécurité sans le coût du déploiement de matériel de sécurité complexe sur chaque micro-site.

Scénario 2: PME ayant besoin d'un pare-feu pour le cloud et le

SaaS Le pare-feu prend le contrôle de la logique de routage entre les réseaux internes, internet et les environnements cloud. Il définit les tunnels VPN ou le peering vers le cloud spécifiquement comme un "Segment Cloud" au sein de la topologie. En utilisant optionnellement un pare-feu virtuel dans un environnement cloud avec la même logique d'objets et de règles, le système distingue le trafic d'infrastructure cloud de confiance de la navigation web générique. Leurs serveurs cloud ne sont plus traités comme des "destinations internet aléatoires". Cela élimine la confusion de routage et garantit que les politiques de sécurité pour le trafic circulant entre votre LAN et vos instances cloud sont claires.

Scénario 3: Travail Hybride (Utilisateurs mobiles entre bureau et distance)

Qu'un utilisateur soit sur site ou à distance, le pare-feu identifie le trafic en fonction de l'Identité de l'Utilisateur, du Rôle et du Segment. Les décisions de routage et de sécurité sont prises en utilisant ce contexte utilisateur plutôt que des plages IP statiques. Cela unifie la base de règles, supprimant le besoin de politiques en double pour le VPN par rapport au LAN. Avec cette connectivité LAN-vers-cloud, les employés bénéficient d'une expérience cohérente et l'entreprise d'une application uniforme des politiques.

Appliquer la sécurité basée sur l'Identité de l'Utilisateur, et non sur des IP statiques, pour combler le fossé entre le travail sur site et à distance.

Scénario 4: Bâtir une fondation prête pour le SD-WAN

Déployer une architecture de pare-feu hybride établit un modèle standardisé pour la segmentation, les zones et les objets dès le premier jour. Cela signifie que la fondation du réseau est prête. L'implémentation du SD-WAN devient ultérieurement un processus simple consistant à activer des fonctionnalités telles que: la sélection de la liaison montante (uplink), l'orientation du trafic et la logique de vérification de l'état (health-check). La crainte de "briser l'architecture" n'existe plus. Vous n'avez pas besoin de démolir et remplacer votre modèle de sécurité pour obtenir un internet plus rapide ou une meilleure redondance plus tard. Le pare-feu sert de fondation évolutive qui grandit avec la complexité de votre entreprise.

Au-delà des pare-feu hérités: Comment AIDATACY comble la lacune du chiffrement sans ajouter de complexité

Chez AIDATACY, notre pare-feu hybride est conçu pour comprendre la topologie du réseau et les flux de trafic, même lorsque le trafic lui-même est chiffré. Nous dépassons la lourde complexité des solutions d'entreprise traditionnelles en nous concentrant sur le routage basé sur les métadonnées et la visibilité des flux chiffrés pour maintenir le contrôle à travers les environnements hybrides. Au lieu de s'appuyer sur une inspection profonde des paquets (DPI) intrusive, notre architecture exploite le comportement des flux et la logique de segmentation pour reconstruire le chemin complet de l'identité de l'utilisateur à la destination.

Notre approche est construite pour la réalité des entreprises modernes: notre pare-feu hybride connecte les équipes LAN, cloud, succursales et distantes via une logique unique et unifiée. Alors que les configurations traditionnelles de type Fortinet ou Meraki nécessitent souvent un déchiffrement SSL gourmand en ressources ou des ensembles de règles complexes pour chaque emplacement, AIDATACY offre une visibilité profonde sans déchiffrement. Cela importe sur le plan opérationnel car cela élimine les goulots d'étranglement de performance et les problèmes de gestion de certificats qui submergent généralement les petites équipes informatiques.

En utilisant un modèle de Politique basé sur les Segments, nous garantissons que la sécurité reste cohérente quel que soit l'endroit où résident vos données. Conçue comme une solution légère pour les PME, notre architecture permet une extension simple des succursales et une gestion efficace sans avoir besoin d'un centre d'opérations de sécurité (SOC) dédié.

"Nous ne reconstruisons pas d'architectures maillées (mesh) pour grandes entreprises. Nous offrons aux PME une fondation de pare-feu pratique et unifiée qui maintient la cohérence et la facilité d'exploitation pour les utilisateurs LAN, cloud et distants."

Ne vous contentez pas de la théorie. Laissez les ingénieurs d'AIDATACY analyser votre infrastructure actuelle et simuler une solution de pare-feu hybride adaptée à votre réalité. Contactez-nous ici.